System Informer란?

System Informer는 프로세스 메모리 내부의 문자열(로그·자격증명 조각 등)을 빠르게 찾아내고, 간단한 메모리 스냅샷·문자열 추출을 할 때 편리한 경량 도구입니다. 빠른 탐색 → 의심 포인트 확인 → 심층 분석(예: Process Hacker, Procmon)으로 이어지는 워크플로에 적합하다.

Purpose:

- 메모리에서 특정 키워드(예: admin, password, token)가 있는지 여부를 빠르게 확인.

- 덤프 생성 없이도 메모리 내 문자열을 탐색해 증거 스냅샷을 확보할 수 있어 PoC 초반 단계에서 유용.

- 경량·단순 UI로 초심자 접근성이 높음. (심층 증거는 이후 Process Hacker/Procmon으로 보완)

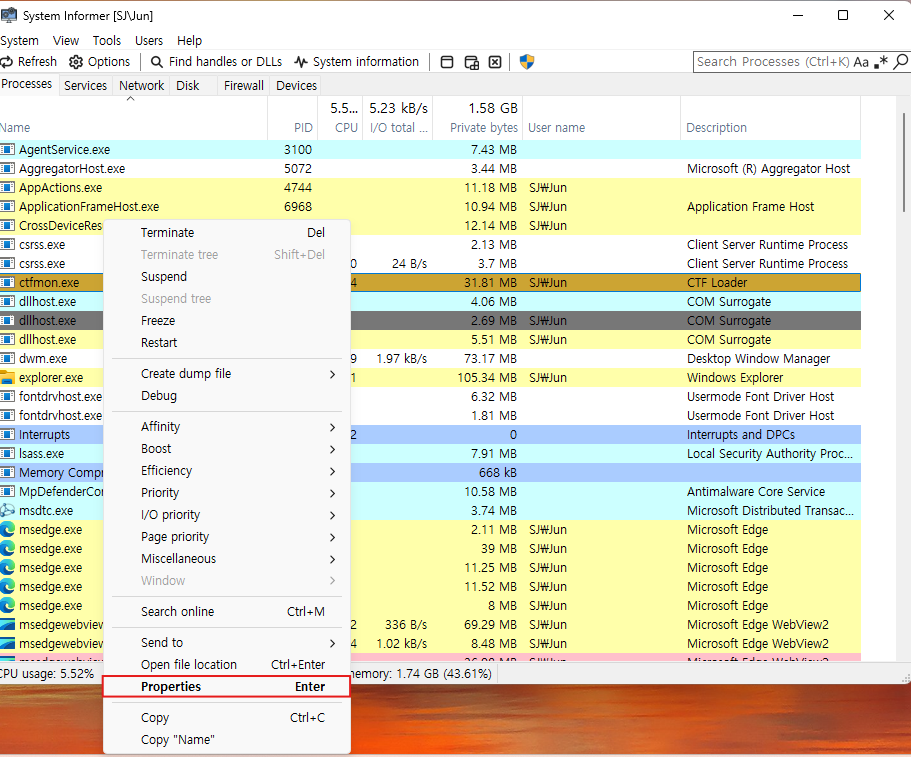

관리자 권한으로 실행 (많은 프로세스의 메모리에 접근하려면 관리자 권한이 필요합니다).

- 대상 프로세스 선택

- 프로세스 목록에서 분석할 프로세스를 찾습니다. PID와 경로(가능하면)도 함께 기록.

- Memory → Strings… (문자열 검색 옵션 설정)

- Options 또는 Strings… 대화상자에서 최소 문자열 길이(minimum length)를 설정합니다. 예: 5 (짧은 토큰까지 잡으려면 3~5).

- 인코딩 옵션(ASCII/Unicode)이나 검색 모드(전체/섹션 단위)가 있으면 필요에 맞게 선택.

- 검색(실행) 및 결과 필터링

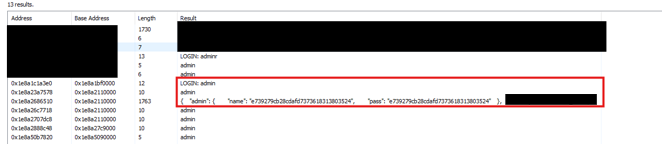

- 검색을 실행하면 메모리 내 발견된 문자열 목록이 표시됨.

- Filter → Contains 또는 검색창에 admin / pass / token 같은 키워드를 입력해 필터링.

- 증거 캡처(스크린샷, 결과 저장)

- 결과를 화면 캡처로 저장

- 툴이 Save 기능을 제공하면 텍스트로 저장

- 메타데이터(캡처 시간, PID, VM 스냅샷 ID)도 기록.

- 후속 조치(심층분석)

- 의심 문자열이 발견되면 Process Hacker로 이동해 Modules/Handles 확인, 또는 Procmon으로 파일 액세스 로그를 수집.

- 메모리 덤프가 필요한 경우 Process Hacker에서 Full Dump를 생성.

'모의해킹 > Tool' 카테고리의 다른 글

| [Tool] OWASP Zap (1) | 2025.09.25 |

|---|---|

| [Tool] Procmon (프로세스 모니터링) (0) | 2025.09.23 |

| [Tool]Process Hacker 사용법 (0) | 2025.09.23 |